Sensoren in IoT-Systemen: Einfallstor oder Möglichkeit zur Absicherung?

Gastbeitrag von Albert Treytl

Mit dem Siegeszug des Internets der Dinge werden einfach zu vernetzende Geräte immer häufiger in den unterschiedlichsten Anwendungsbereichen eingesetzt. Dies wird verstärkt durch den Trend zur Digitalisierung, die maßgeblich von der Erfassung und Verarbeitung von Daten lebt – andererseits macht das IoT die Digitalisierung überhaupt erst möglich.

Die einfache Möglichkeit des „Plug and Play“ bei der Installation von IoT-Geräten führt jedoch oft zu einer Vernachlässigung des Sicherheitsgedankens, sei es aus Bequemlichkeit oder Unwissen.

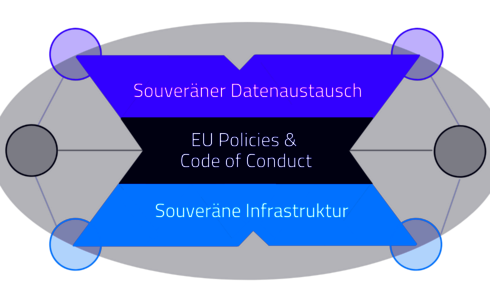

Die Philosophie vieler Hersteller, ihre IoT-Geräte mit einer zumeist firmeneigenen Cloud zu verbinden, resultiert überdies leicht in der Entstehung von parallelen und schlecht nachvollziehbaren Netzwerkstrukturen, die sich einer Absicherung oftmals entziehen und damit ein Ziel für Cyber-Angriffe werden können.

Was bei einer smarten Bewässerungsanlage im privaten Bereich unangenehm sein kann, wird bei der Wasserzufuhr in einem industriellen Prozess oder bei IoT-Sensoren zur Überwachung von Industrieanlagen unter Umständen problematisch. Die Absicherung von Sensoren ist daher essentiell, damit die Datenbasis korrekt ist.

Besonderes Augenmerk muss auf die stark limitierten Ressourcen der Sensoren und der verbindenden (Sensor-)Netzwerke gelegt werden. Verfügbarkeit, Integrität und Authentifizierung sind hierbei wesentliche Sicherheitsziele.

Während es heute in vielen Bereichen bereits entsprechende Hardware-Beschleunigung für zuverlässige Kryptographie wie etwa AES (Advanced Encyption Standard) gibt, die auch für IoT-Geräte nutzbar wäre, bestehen hier doch einige prinzipielle Probleme, die sich aus der Art der Sensordaten und den Rahmenbedingungen der Anwendung ergeben:

Sensordaten sind zumeist kleine Daten von einigen Bit bzw. wenigen Bytes Länge. Dem gegenüber stehen bei klassischen Verschlüsselungsmethoden Blockgrößen von 16 oder mehr Bytes, um Integritätsprüfungen zu implementieren. Auf den ersten Blick ist das vielleicht keine große Diskrepanz, für einige Low-Power Long-Range-Funknetze wie LoRa oder Sigfox, die eine beliebte Basis für IoT-Installationen bilden, stellt eine 16 Byte lange Prüfsumme aber bereits einen erheblichen Aufwand dar, der die Übertragung eines zweiten Datenpakets und damit eine zusätzliche Belastung des Netzwerks bedeuten kann.

Zusätzlich darf der Energieaufwand nicht unterschätzt werden, da viele IoT-Anwendungen darauf ausgelegt sind, dass Geräte mit Batterien bzw. Energy Harvesting für Zeiträume von bis zu einigen Jahren betrieben werden müssen. Digitale und analoge Wasserzeichen, die wir im Rahmen der Projekte IoT4CPS und ARES erforschen, bieten hier eine ressourcenschonende Möglichkeit, Integritätsprüfung innerhalb des Signalrauschens der Messwerte oder in Seitenkanälen wie dem Interpaket Delay des Netzwerks zu kodieren, ohne zusätzliche Security-Daten versenden zu müssen.

Man kann sogar so weit gehen, das Wasserzeichen in Hardware zu erzeugen und dem eigentlichen analogen Sensorwert noch vor der Analog-Digitalwandlung zu überlagern und damit bereits die eigentlichen Sensordaten zu sichern.

Während die direkte Absicherung von Sensoren und IoT-Geräten natürlich Priorität hat, muss jedoch akzeptiert werden, dass die IoT-Philosophie der klassischen Sichtweise entgegensteht, Sicherheit durch geschlossene Systeme erzielen zu können.

IoT-Geräte bieten oft aus Kosten- und Ressourcengründen keine starke Security an, und Plug and Play ermöglicht auch die Präsenz von „Babbling Idiots“ oder anderen nicht legitimierten Sensoren, ebenso wie die Einschleppung von Schadsoftware über Geräte von Wartungsfirmen oder Zulieferern.

Auch hier können Sensoren dazu dienen, Angriffe zu detektieren und entsprechende Gegenmaßnahmen zu treffen. Das Prinzip von klassischen Intrusion Detection-Systemen, die den Netzwerkverkehr in einem IT-Netzwerk analysieren und atypische Muster erkennen, kann auch auf die erfassten Sensordaten angewendet werden:

Soll eine industrielle Anlage durch eine Manipulation eines Füllstandsensors angegriffen werden, kann dieser Angriff durch Vergleich mit dem Zufluss- und Abflusssensor erkannt werden, selbst wenn die Attacke durch eine schleichende Wertänderung verschleiert wurde.

Ein entsprechendes Modell des industriellen Prozesses ist dafür jedoch Voraussetzung. Ähnlich können Metadaten wie Stromverbrauch oder On-Air-Time von Sensoren verwendet werden, um möglichen Missbrauch oder die Vorbereitung eines Angriffes zu detektieren.

In diesem Zusammenhang beschäftigen sich andere Arbeiten auch mit der Analyse von Schwankungen der Feldstärke des Funksignals, um zu sehen, ob ein Angreifer einen Sensorknoten dupliziert hat und für seinen Angriff verwendet.

Sensoren und IoT sind das Tor zur Digitalisierung, das entsprechend gesichert werden muss. Sie bieten aber ebenso neue Möglichkeiten zur Absicherung von (industriellen) IoT-Systemen, die effizient genutzt werden können.

Referenzierte Projekte:

IoT4CPS – IKT der Zukunft Leitprojekt des BMVIT, www.iot4cps.at

ARES – Forschungsprojekt im FTI-Call der NÖ Forschungsförderungsgesellschaft, www.donau-uni.ac.at/diss

Co-Autor:

Univ.Prof. Dr. Thilo Sauter

Donau-Universität Krems und TU Wien